Web applicatie in gebruik? Check je beveiliging

Steeds vaker maken organisaties gebruik van web applicaties om bijvoorbeeld medewerkers of klanten toegang te geven tot (interne) informatiebronnen. Op deze manier kun je je eigen processen vaak efficiënter organiseren, gegevens makkelijker delen en wordt voor gebruikersgroepen veel eenvoudiger om hun werk te doen. Hiervoor kunnen allerlei softwaretoepassingen voor worden ingezet. Is het niet Exact Synergy dan wellicht de Quercis Business Portal of andere (Internet) toepassingen.

Open Web Application Security Project

Het gebruiken van software via Internet vraagt als vanzelfsprekend om beveiliging. Je wilt immers niet dat onbevoegden toegang krijgen of interne systemen en/of databases worden besmet met virussen of andere narigheden. Softwareleveranciers en ook Quercis hebben oog op het onderwerp van veiligheid als het gaat om ontwikkeling van applicaties. Maar als organisatie zelf kun je je ook in dit onderwerp verdiepen en beoordelen hoe kwetsbaar jezelf bent. Het Open Web Application Security Project (OWASP) geeft je hiervoor een aantal handvatten.

Wat is Open Web Application Security Project?

De ‘Open Web Application Security Project’, beter bekend als OWASP, is een non-profitorganisatie die zich inzet voor het verbeteren van software veiligheid. Dit doen ze door tools uit te brengen, conferenties te houden of controlelijsten op te stellen die ontwikkelaars kunnen raadplegen bij het ontwikkelen van software. De documentatie en het informatiemateriaal is voor iedereen toegankelijk.

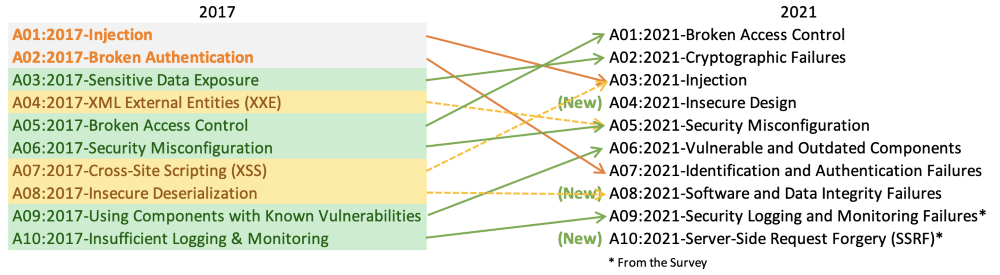

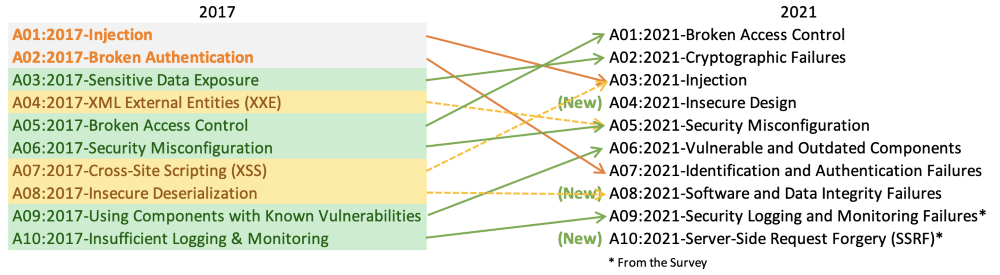

OWASP is vooral bekend door de top-10 van meest voorkomende kwetsbaarheden in websites. Deze lijst is dit jaar weer bijgewerkt ten opzichte van 2017. Wanneer je als beheerder van een website rekening houdt met deze top 10, voorkom je vaak al veel problemen.

Waarvoor gebruik je de OWASP Top 10?

In de OWASP Top 10 heeft het OWASP team gekeken naar de tien meest impactvolle categorieën beveiligingsrisico’s die een applicatie kan bevatten. Zelf noemen ze het een ‘awareness document’ dat bedrijven moeten integreren in hun werkzaamheden, om zo waakzaam te blijven voor deze kwetsbaarheden en ze waar mogelijk meteen te mitigeren. Per categorie wordt beknopt uitgelegd wat de kwetsbaarheid inhoudt en hoe je de risico’s kunt voorkomen.

Biedt de OWASP Top 10 voldoende inzicht?

De OWASP Top 10 dekt niet alle bestaande veiligheidsrisico’s, maar vertegenwoordigt de meest relevante categorieën kwetsbaarheden op het moment van de publicatie. Wil je weten hoe kwetsbaar je web applicatie is voor kwaadwillende hackers of wil je het breder binnen de organisatie bekijken? Doe dan een pentest, ook wel penetratietest genoemd, via een gespecialiseerd bedrijf.

Is de OWASP Top 10 nog relevant?

Ook in deze tijd is de OWASP Top 10 zeker nog relevant. Hoewel de software development-wereld geen dag stil staat, blijven de veiligheidsrisico’s vrijwel gelijk. Daarom is het belangrijk om bij software development een lijst als OWASP Top 10 te gebruiken als leidraad voor de ontwikkelwerkzaamheden.

Wat biedt Quercis in het kader van OWASP?

Wij kunnen je helpen bij het toetsen van de server inrichting obv de 10 uitgangspunten. Quercis kan hiervoor een check uitvoeren waarbij onder andere wordt gekeken naar:

- Internet Information Server (IIS)

- Certificaat gebruik (TLS, SSL)

- Algemene inrichting van de server

Het resultaat is een lijst van aanbevelingen die je kunt doorvoeren om de mogelijke kwetsbaarheden van je software omgeving te verminderen.

OWASP top-10 2021

Een meer technische uitwerking en toelichting op de OWASP top-10 2021 vind je hieronder. Ook kun je meer lezen op de website van de OWASP Foundation.

-

A1 - Broke Access Control

A1 - Broke Access Control

Beperkingen op wat geautoriseerde gebruikers mogen doen, worden vaak niet goed afgedwongen. Aanvallers kunnen dit misbruiken om ongeautoriseerd toegang te krijgen tot functionaliteit en/of gegevens, zoals toegang tot accounts van andere gebruikers, het bekijken van gevoelige bestanden, wijzigen van gegevens van andere gebruikers, wijzigen van toegangsrechten, etc. -

A2 - Cryptographic Failures (Sensitive Data Exposure)

A2 - Cryptographic Failures (Sensitive Data Exposure)

Veel webapplicaties beschermen gevoelige gegevens, zoals credit cards, btw-nummers, en inloggegevens, niet goed. Aanvallers kunnen deze gegevens stelen of deze slecht beschermde gegevens wijzigen om credit card fraude, identiteitsdiefstal of andere misdrijven mee uit te voeren. Gevoelige gegevens verdienen extra bescherming zoals versleuteling in de applicatie of tijdens het transport, alsmede speciale voorzorgsmaatregelen bij het uitwisselen van deze gegevens met de browser. -

A3 - Injection

A3 - Injection

Injectie mogelijkheden, zoals SQL, OS en LDAP injectie kunnen optreden wanneer onbetrouwbare gegevens als deel van een commando of query naar een interpreter gestuurd worden. De data van de aanvaller kan ervoor zorgen dat de interpreter onbedoelde commando’s uitvoert of zich toegang verschaft tot gegevens zonder hiervoor de juiste rechten te hebben. -

A4 - Insecure Design

A4 - Insecure Design

Een nieuwe categorie in 2021 met een focus op risico’s gerelateerd aan ontwerpfouten. Het betekent het gebruik van meer dreigingsmodellen, veilige ontwikkelpatronen en -principes, en referentie architecturen voor betere beveiliging. Het is een brede categorie die veel verschillende zwakheden vertegenwoordigt. -

A5 - Security Misconfiguration

A5 - Security Misconfiguration

Goede beveiliging vereist een veilige configuratie, vastgesteld en geïmplementeerd, voor de applicatie, frameworks, applicatie-server, web server, database server, en het platform. Default beveiligingsinstellingen zijn vaak niet veilig genoeg. Beveiligingsinstellingen moeten daarom worden gedefinieerd, geïmplementeerd en onderhouden. Uiteraard moet de software zelf ook up-to-date worden gehouden. De eerdere categorie A4-XML External Entities (XXE) uit 2017 maakt nu onderdeel hiervan uit. -

A6 - Vulnerable and Outdated Components

A6 - Vulnerable and Outdated Components

Componenten, zoals libraries, frameworks, en andere software modules, worden bijna altijd met volledige privileges uitgevoerd. Als een kwetsbaar component wordt misbruikt, kan een dergelijke aanval ernstige verlies van gegevens of een server overname vergemakkelijken. Applicaties die gebruik maken van componenten met bekende kwetsbaarheden kunnen de beveiliging ondermijnen en maakt het mogelijk een reeks van aanvallen te doen. -

A7 - Identification and Authentication Failures

A7 - Identification and Authentication Failures

Functies in applicaties met betrekking tot authenticatie en sessie management worden vaak niet correct toegepast, waardoor hackers wachtwoorden, sleutels of sessie tokens kunnen onderscheppen, of andere gebreken van de implementatie benutten om de identiteit van andere gebruikers over te nemen. -

A8 - Software and Data Integrity Failures

A8 - Software and Data Integrity Failures

Dit is een nieuwe categorie in 2021 en richt zich op het doen van aannames in relatie tot software updates, kritische gegevens, en ‘CI/CD pipelines’ zonder verificatie van de integriteit. Een voorbeeld hiervan is gebruik van objecten of gecodeerde data in een structuur die door een aanvaller kan worden aangepast. A8-Insecure Deserialization (uit 2017) maakt nu onderdeel uit van deze categorie. -

A9 - Security Logging and Monitoring Failures

A9 - Security Logging and Monitoring Failures

Onvoldoende logging en inefficiënte integratie met systemen voor beveiligings- incidenten stellen aanvallers in staat om regelmatig over te stappen naar andere systemen en bedreigingen gedurende weken of maanden in stand te houden voordat het wordt ontdekt. -

A10 - Server-Side Request Forgery (SSRF)

A10 - Server-Side Request Forgery (SSRF)

Server-Side Request Forgery treedt op wanneer een web applicatie een externe bron gebruikt en accepteert zonder de door de gebruiker aangeleverde URL te valideren. Ook al komt SSRF relatief weinig voor, toch hebben respondenten van het onderzoek aangegeven dat dit fenomeen in de toekomst vaker zal gaan voorkomen door toename van het gebruik van cloud services en de complexiteit van architecturen.

Meer weten of de OWASP-check laten uitvoeren? Neem dan contact met ons op via 040-2661780 of laat een bericht achter op onze website.

Steeds vaker maken organisaties gebruik van web applicaties om bijvoorbeeld medewerkers of klanten toegang te geven tot (interne) informatiebronnen. Op deze manier kun je je eigen processen vaak efficiënter organiseren, gegevens makkelijker delen en wordt voor gebruikersgroepen veel eenvoudiger om hun werk te doen. Hiervoor kunnen allerlei softwaretoepassingen voor worden ingezet. Is het niet Exact Synergy dan wellicht de Quercis Business Portal of andere (Internet) toepassingen.

Open Web Application Security Project

Het gebruiken van software via Internet vraagt als vanzelfsprekend om beveiliging. Je wilt immers niet dat onbevoegden toegang krijgen of interne systemen en/of databases worden besmet met virussen of andere narigheden. Softwareleveranciers en ook Quercis hebben oog op het onderwerp van veiligheid als het gaat om ontwikkeling van applicaties. Maar als organisatie zelf kun je je ook in dit onderwerp verdiepen en beoordelen hoe kwetsbaar jezelf bent. Het Open Web Application Security Project (OWASP) geeft je hiervoor een aantal handvatten.

Wat is Open Web Application Security Project?

De ‘Open Web Application Security Project’, beter bekend als OWASP, is een non-profitorganisatie die zich inzet voor het verbeteren van software veiligheid. Dit doen ze door tools uit te brengen, conferenties te houden of controlelijsten op te stellen die ontwikkelaars kunnen raadplegen bij het ontwikkelen van software. De documentatie en het informatiemateriaal is voor iedereen toegankelijk.

OWASP is vooral bekend door de top-10 van meest voorkomende kwetsbaarheden in websites. Deze lijst is dit jaar weer bijgewerkt ten opzichte van 2017. Wanneer je als beheerder van een website rekening houdt met deze top 10, voorkom je vaak al veel problemen.

Waarvoor gebruik je de OWASP Top 10?

In de OWASP Top 10 heeft het OWASP team gekeken naar de tien meest impactvolle categorieën beveiligingsrisico’s die een applicatie kan bevatten. Zelf noemen ze het een ‘awareness document’ dat bedrijven moeten integreren in hun werkzaamheden, om zo waakzaam te blijven voor deze kwetsbaarheden en ze waar mogelijk meteen te mitigeren. Per categorie wordt beknopt uitgelegd wat de kwetsbaarheid inhoudt en hoe je de risico’s kunt voorkomen.

Biedt de OWASP Top 10 voldoende inzicht?

De OWASP Top 10 dekt niet alle bestaande veiligheidsrisico’s, maar vertegenwoordigt de meest relevante categorieën kwetsbaarheden op het moment van de publicatie. Wil je weten hoe kwetsbaar je web applicatie is voor kwaadwillende hackers of wil je het breder binnen de organisatie bekijken? Doe dan een pentest, ook wel penetratietest genoemd, via een gespecialiseerd bedrijf.

Is de OWASP Top 10 nog relevant?

Ook in deze tijd is de OWASP Top 10 zeker nog relevant. Hoewel de software development-wereld geen dag stil staat, blijven de veiligheidsrisico’s vrijwel gelijk. Daarom is het belangrijk om bij software development een lijst als OWASP Top 10 te gebruiken als leidraad voor de ontwikkelwerkzaamheden.

Wat biedt Quercis in het kader van OWASP?

Wij kunnen je helpen bij het toetsen van de server inrichting obv de 10 uitgangspunten. Quercis kan hiervoor een check uitvoeren waarbij onder andere wordt gekeken naar:

- Internet Information Server (IIS)

- Certificaat gebruik (TLS, SSL)

- Algemene inrichting van de server

Het resultaat is een lijst van aanbevelingen die je kunt doorvoeren om de mogelijke kwetsbaarheden van je software omgeving te verminderen.

OWASP top-10 2021

Een meer technische uitwerking en toelichting op de OWASP top-10 2021 vind je hieronder. Ook kun je meer lezen op de website van de OWASP Foundation.

-

A1 - Broke Access Control

A1 - Broke Access Control

Beperkingen op wat geautoriseerde gebruikers mogen doen, worden vaak niet goed afgedwongen. Aanvallers kunnen dit misbruiken om ongeautoriseerd toegang te krijgen tot functionaliteit en/of gegevens, zoals toegang tot accounts van andere gebruikers, het bekijken van gevoelige bestanden, wijzigen van gegevens van andere gebruikers, wijzigen van toegangsrechten, etc. -

A2 - Cryptographic Failures (Sensitive Data Exposure)

A2 - Cryptographic Failures (Sensitive Data Exposure)

Veel webapplicaties beschermen gevoelige gegevens, zoals credit cards, btw-nummers, en inloggegevens, niet goed. Aanvallers kunnen deze gegevens stelen of deze slecht beschermde gegevens wijzigen om credit card fraude, identiteitsdiefstal of andere misdrijven mee uit te voeren. Gevoelige gegevens verdienen extra bescherming zoals versleuteling in de applicatie of tijdens het transport, alsmede speciale voorzorgsmaatregelen bij het uitwisselen van deze gegevens met de browser. -

A3 - Injection

A3 - Injection

Injectie mogelijkheden, zoals SQL, OS en LDAP injectie kunnen optreden wanneer onbetrouwbare gegevens als deel van een commando of query naar een interpreter gestuurd worden. De data van de aanvaller kan ervoor zorgen dat de interpreter onbedoelde commando’s uitvoert of zich toegang verschaft tot gegevens zonder hiervoor de juiste rechten te hebben. -

A4 - Insecure Design

A4 - Insecure Design

Een nieuwe categorie in 2021 met een focus op risico’s gerelateerd aan ontwerpfouten. Het betekent het gebruik van meer dreigingsmodellen, veilige ontwikkelpatronen en -principes, en referentie architecturen voor betere beveiliging. Het is een brede categorie die veel verschillende zwakheden vertegenwoordigt. -

A5 - Security Misconfiguration

A5 - Security Misconfiguration

Goede beveiliging vereist een veilige configuratie, vastgesteld en geïmplementeerd, voor de applicatie, frameworks, applicatie-server, web server, database server, en het platform. Default beveiligingsinstellingen zijn vaak niet veilig genoeg. Beveiligingsinstellingen moeten daarom worden gedefinieerd, geïmplementeerd en onderhouden. Uiteraard moet de software zelf ook up-to-date worden gehouden. De eerdere categorie A4-XML External Entities (XXE) uit 2017 maakt nu onderdeel hiervan uit. -

A6 - Vulnerable and Outdated Components

A6 - Vulnerable and Outdated Components

Componenten, zoals libraries, frameworks, en andere software modules, worden bijna altijd met volledige privileges uitgevoerd. Als een kwetsbaar component wordt misbruikt, kan een dergelijke aanval ernstige verlies van gegevens of een server overname vergemakkelijken. Applicaties die gebruik maken van componenten met bekende kwetsbaarheden kunnen de beveiliging ondermijnen en maakt het mogelijk een reeks van aanvallen te doen. -

A7 - Identification and Authentication Failures

A7 - Identification and Authentication Failures

Functies in applicaties met betrekking tot authenticatie en sessie management worden vaak niet correct toegepast, waardoor hackers wachtwoorden, sleutels of sessie tokens kunnen onderscheppen, of andere gebreken van de implementatie benutten om de identiteit van andere gebruikers over te nemen. -

A8 - Software and Data Integrity Failures

A8 - Software and Data Integrity Failures

Dit is een nieuwe categorie in 2021 en richt zich op het doen van aannames in relatie tot software updates, kritische gegevens, en ‘CI/CD pipelines’ zonder verificatie van de integriteit. Een voorbeeld hiervan is gebruik van objecten of gecodeerde data in een structuur die door een aanvaller kan worden aangepast. A8-Insecure Deserialization (uit 2017) maakt nu onderdeel uit van deze categorie. -

A9 - Security Logging and Monitoring Failures

A9 - Security Logging and Monitoring Failures

Onvoldoende logging en inefficiënte integratie met systemen voor beveiligings- incidenten stellen aanvallers in staat om regelmatig over te stappen naar andere systemen en bedreigingen gedurende weken of maanden in stand te houden voordat het wordt ontdekt. -

A10 - Server-Side Request Forgery (SSRF)

A10 - Server-Side Request Forgery (SSRF)

Server-Side Request Forgery treedt op wanneer een web applicatie een externe bron gebruikt en accepteert zonder de door de gebruiker aangeleverde URL te valideren. Ook al komt SSRF relatief weinig voor, toch hebben respondenten van het onderzoek aangegeven dat dit fenomeen in de toekomst vaker zal gaan voorkomen door toename van het gebruik van cloud services en de complexiteit van architecturen.

Meer weten of de OWASP-check laten uitvoeren? Neem dan contact met ons op via 040-2661780 of laat een bericht achter op onze website.

Categorieën

Snel naar…

Vragen?

Bel, mail of vul het contactformulier in. Wij spreken je graag!

Bel: 040-2661780

Mail: info@quercis.nl